一、 計(jì)算機(jī)網(wǎng)絡(luò)核心考點(diǎn)

軟件設(shè)計(jì)師考試中,計(jì)算機(jī)網(wǎng)絡(luò)部分重點(diǎn)圍繞OSI/RM與TCP/IP體系結(jié)構(gòu)展開(kāi),要求掌握各層協(xié)議、功能與服務(wù)。

1. 網(wǎng)絡(luò)體系結(jié)構(gòu)與協(xié)議

- OSI七層模型:需熟記物理層、數(shù)據(jù)鏈路層、網(wǎng)絡(luò)層、傳輸層、會(huì)話層、表示層、應(yīng)用層的名稱、順序及核心功能(如網(wǎng)絡(luò)層的路由與尋址,傳輸層的端到端可靠傳輸)。

- TCP/IP四層模型:對(duì)應(yīng)關(guān)系(網(wǎng)絡(luò)接口層、網(wǎng)際層、傳輸層、應(yīng)用層)及與OSI的對(duì)比是高頻考點(diǎn)。

- 核心協(xié)議簇:

- 網(wǎng)際層:IP(IPv4地址分類、子網(wǎng)劃分、CIDR)、ICMP(ping/traceroute)、ARP/RARP。

- 傳輸層:TCP(三次握手、四次揮手、滑動(dòng)窗口、可靠機(jī)制)、UDP(特點(diǎn)、適用場(chǎng)景)。

- 應(yīng)用層:HTTP/HTTPS、FTP、DNS、DHCP、SMTP/POP3的原理與端口號(hào)。

2. 網(wǎng)絡(luò)設(shè)備與拓?fù)?/strong>

- 了解交換機(jī)(數(shù)據(jù)鏈路層,基于MAC地址)、路由器(網(wǎng)絡(luò)層,基于IP地址)的工作原理與區(qū)別。

- 掌握常見(jiàn)的網(wǎng)絡(luò)拓?fù)浣Y(jié)構(gòu)(星型、環(huán)型、總線型)及其特點(diǎn)。

二、 網(wǎng)絡(luò)安全基礎(chǔ)與威脅

網(wǎng)絡(luò)安全是軟件設(shè)計(jì)師考試的重中之重,強(qiáng)調(diào)對(duì)基本概念、常見(jiàn)攻擊與防護(hù)的理解。

1. 安全目標(biāo)(CIA三元組)

- 保密性:防止信息泄露給未授權(quán)實(shí)體。技術(shù):加密。

- 完整性:防止信息被未授權(quán)篡改。技術(shù):散列函數(shù)(如MD5、SHA)、數(shù)字簽名。

- 可用性:確保授權(quán)用戶能及時(shí)訪問(wèn)信息與服務(wù)。威脅:拒絕服務(wù)攻擊(DoS/DDoS)。

2. 常見(jiàn)攻擊與防護(hù)

- 被動(dòng)攻擊:竊聽(tīng)、流量分析。防護(hù):加密。

- 主動(dòng)攻擊:

- 篡改:消息完整性遭破壞。防護(hù):消息認(rèn)證碼(MAC)、數(shù)字簽名。

- 重放攻擊:重復(fù)發(fā)送有效數(shù)據(jù)。防護(hù):時(shí)間戳、序列號(hào)、挑戰(zhàn)/應(yīng)答。

- 拒絕服務(wù)(DoS/DDoS):耗盡資源。防護(hù):流量清洗、限流。

- 惡意軟件:病毒、蠕蟲(chóng)、特洛伊木馬、勒索軟件。防護(hù):防病毒、最小權(quán)限原則。

- 其他重要攻擊:SQL注入、跨站腳本(XSS)、中間人攻擊(MITM)、DNS欺騙/緩存投毒。

3. 密碼學(xué)基礎(chǔ)

- 對(duì)稱加密(私鑰加密):DES、3DES、AES。特點(diǎn):加解密速度快,密鑰分發(fā)困難。

- 非對(duì)稱加密(公鑰加密):RSA、ECC。特點(diǎn):速度慢,用于密鑰交換和數(shù)字簽名。

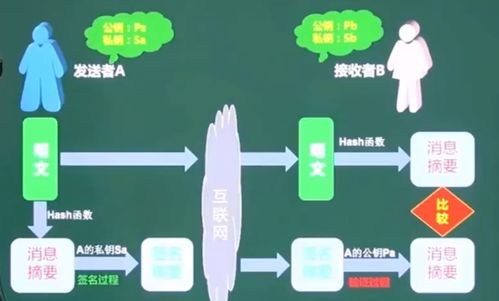

- 散列函數(shù):MD5、SHA系列。特點(diǎn):?jiǎn)蜗蛐裕糜谕暾孕r?yàn)。

- 數(shù)字簽名:結(jié)合散列與非對(duì)稱加密(私鑰簽名,公鑰驗(yàn)證),實(shí)現(xiàn)認(rèn)證、完整性和不可否認(rèn)性。

- 數(shù)字證書(shū)與PKI:CA(證書(shū)頒發(fā)機(jī)構(gòu))頒發(fā)數(shù)字證書(shū),綁定公鑰與身份,建立信任鏈。

三、 信息安全軟件開(kāi)發(fā)實(shí)踐要點(diǎn)

此部分要求將安全理念融入軟件開(kāi)發(fā)生命周期(SDLC),是設(shè)計(jì)與案例分析題的常見(jiàn)背景。

1. 安全開(kāi)發(fā)原則

- 最小權(quán)限原則:每個(gè)模塊/用戶只擁有完成其任務(wù)所必需的最小權(quán)限。

- 縱深防御:在多個(gè)層次部署安全措施,避免單點(diǎn)失效。

- 默認(rèn)安全:系統(tǒng)默認(rèn)配置應(yīng)是安全的。

- 隱私保護(hù):默認(rèn)不收集,數(shù)據(jù)最小化,告知同意。

2. 安全開(kāi)發(fā)生命周期(SDL/Secure SDLC)

- 需求階段:識(shí)別安全需求,建立安全目標(biāo)與隱私要求。

- 設(shè)計(jì)階段:進(jìn)行威脅建模(如STRIDE模型),設(shè)計(jì)安全架構(gòu)(如身份認(rèn)證、訪問(wèn)控制、日志審計(jì))。

- 編碼階段:遵循安全編碼規(guī)范(如防范緩沖區(qū)溢出、注入攻擊),進(jìn)行代碼安全審查。

- 測(cè)試階段:進(jìn)行滲透測(cè)試、漏洞掃描、模糊測(cè)試。

- 部署與維護(hù):安全配置管理,定期漏洞評(píng)估與補(bǔ)丁更新。

3. 關(guān)鍵安全機(jī)制在開(kāi)發(fā)中的實(shí)現(xiàn)

- 身份認(rèn)證與訪問(wèn)控制:

- 認(rèn)證方式:口令、動(dòng)態(tài)令牌、生物特征、多因素認(rèn)證(MFA)。

- 訪問(wèn)控制模型:自主訪問(wèn)控制(DAC)、強(qiáng)制訪問(wèn)控制(MAC)、基于角色的訪問(wèn)控制(RBAC)——最常用。

- 輸入驗(yàn)證與輸出編碼:對(duì)所有用戶輸入進(jìn)行嚴(yán)格驗(yàn)證(白名單原則),對(duì)輸出到瀏覽器的數(shù)據(jù)進(jìn)行編碼以防XSS。

- 安全通信:使用TLS/SSL保障傳輸層安全(HTTPS),禁用老舊、不安全的協(xié)議(如SSL 2.0/3.0)。

- 安全日志與審計(jì):記錄關(guān)鍵安全事件(登錄、權(quán)限變更、敏感操作),確保日志的完整性、保密性和可用性。

- 會(huì)話管理:使用安全的、隨機(jī)的會(huì)話ID,設(shè)置合理的會(huì)話超時(shí)時(shí)間,提供安全的注銷功能。

4. 典型安全漏洞與防范(對(duì)應(yīng)編碼與測(cè)試)

- 注入類(SQL、OS命令、LDAP):使用參數(shù)化查詢或預(yù)編譯語(yǔ)句,避免拼接。

- 跨站腳本(XSS):對(duì)輸出進(jìn)行HTML編碼。

- 跨站請(qǐng)求偽造(CSRF):使用CSRF Token驗(yàn)證。

- 不安全的直接對(duì)象引用:進(jìn)行訪問(wèn)權(quán)限檢查。

- 安全配置錯(cuò)誤:遵循官方安全配置指南,移除默認(rèn)賬戶和示例代碼。

四、 備考

軟件設(shè)計(jì)師考試的網(wǎng)絡(luò)與安全部分,理論考查注重對(duì)協(xié)議、攻擊、密碼學(xué)原理的理解;實(shí)踐考查則側(cè)重于將安全原則、機(jī)制與軟件開(kāi)發(fā)過(guò)程相結(jié)合,分析設(shè)計(jì)場(chǎng)景中的安全方案或識(shí)別漏洞。備考時(shí),應(yīng)在理解核心概念的基礎(chǔ)上,多做歷年真題中的相關(guān)案例分析,體會(huì)“安全思維”在軟件設(shè)計(jì)中的具體應(yīng)用。務(wù)必掌握從網(wǎng)絡(luò)底層協(xié)議到應(yīng)用層安全開(kāi)發(fā)的完整知識(shí)鏈條。